IL 2016 è stato l’anno peggiore di sempre nella sicurezza informatica. Globalmente parlando, siamo in pieno regno del cybercrimine, lo dicono i dati raccolti nell’undicesimo rapporto Clusit: l’Associazione italiana per la sicurezza informatica fornisce ogni anno il quadro più aggiornato ed esaustivo della situazione globale, evidenziando i settori più colpiti, le tipologie e le tecniche d’attacco più frequenti. Basta un dato: + 117% nell’ultimo anno di guerra di informazioni, +1.166% di phishing.

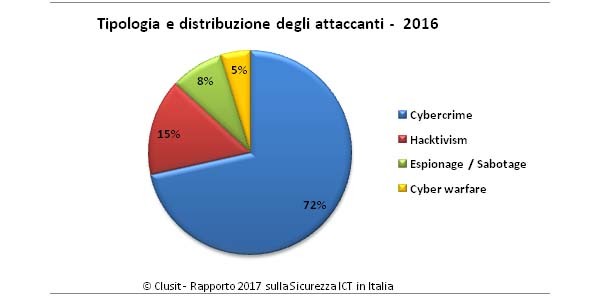

Quando Andrea Zapparoli Manzoni, curatore della parte del rapporto dedicata alle tecniche utilizzate in tutto il mondo e alla loro evoluzione, ha iniziato a presentare le slide del rapporto – in anteprima ai media, l’edizione integrale sarà presentata al pubblico il 14 marzo in apertura di Security Summit – è calata una certa perplessità in sala. Eppure il campione, per quanto collegato a attacchi di dominio pubblico, la punta dell’iceberg, è certamente rappresentativo e soprattutto ben studiato. I dati del rapporto comprendono le analisi di Fastweb, Akamai e IDC Italia, e sono impressionanti e raccontano molto bene quel che è capitato nel 2016: la saldatura tra tecniche di criminalità pura e scopi geopolitici più grandi; così i reati compiuti per estorcere denaro si sono assommati a quelli per estorcere informazioni, oppure inquinarle, in un contesto dove il cybercrime è diventato un service: i costruttori di software malevoli non sono più coloro che li usano, ma venditori o noleggiatori. La conseguente apertura di mercato è ovvia. Il 72% di tutti gli attacchi mondiali è composto da attacchi criminali, l’hacktivismo tipico del 2011-2013 è già il passato.

#rapportoclusit _ 2016 anno peggiore di sempre, il 72% degli attacchi volti a estorcere denaro; Social Engineering a +1166%

— Clusit (@Clusit) February 22, 2017

Chi viene colpito e perché

Gli attacchi gravi compiuti per finalità di cybercrime sono in aumento del 9,8%, mentre crescono a tre cifre quelli riferibili ad attività di Cyber Warfare – la “guerra delle informazioni” (+117%). Appaiono invece in lieve calo gli attacchi con finalità di “Cyber Espionage” (-8%) e Hacktivism (-23%). In termini assoluti cybercrime e cyber warfare fanno registrare il numero di attacchi più elevato degli ultimi 6 anni. La maggior crescita percentuale di attacchi gravi nel 2016 è avvenuta nel settore della sanità (+102%), nella Grande Distribuzione Organizzata (+70%) e in ambito Banking /Finance (+64%). Seguono le infrastrutture critiche, dove gli attacchi gravi sono aumentati del 15% rispetto allo scorso anno.

Le tecniche

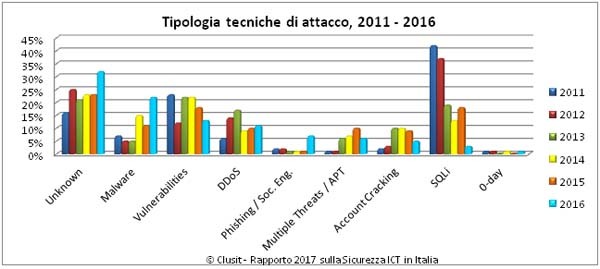

Un primo dato che sembrerà bizzarro: il 32% degli attacchi viene sferrato con tecniche sconosciute. La ragione è la scarsità di informazioni precise tra le fonti di pubblico dominio: soltanto negli Usa hanno l’obbligo di notifica dei data breach, in Europa sarà valido dall’anno prossimo, e anche quando si viene a sapere le aziende e le pa tendono a non entrare in particolari. A preoccupare maggiormente gli esperti del Clusit per la parte nota è la crescita a quattro cifre degli attacchi compiuti con tecniche di Phishing /Social Engineering, ovvero mirati a “colpire la mente” delle vittime inducendole a fare passi falsi che poi rendono possibile l’attacco informatico vero e proprio. Un esempio recente è il caso Piramid Eye. Cresce per la stessa ragione anche il malware comune (+116%), non solo per compiere attacchi di piccola entità, tipicamente realizzati da cyber criminali poco sofisticati, dediti a generare i propri margini su grandissimi numeri, ma anche contro bersagli importanti e con impatti significativi. In aumento anche gli attacchi compiuti con DDoS (+13%) mentre l’utilizzo di vulnerabilità 0-day è molto circoscritto. Insomma, è dimostrato ancora una volta: la vulnerabilità è l’essere umano.

I 10 attacchi più clamorosi del 2016

Come di consueto, gli esperti Clusit descrivono i dieci attacchi più significativi verificatisi nel corso del 2016, particolarmente rappresentativi dello scenario globale e delle tendenze in atto. Per la prima volta in questa classifica rientra anche un incidente avvenuto nel nostro Paese: l’attacco di matrice state-sponsored (forse originato dalla Russia), subìto dalla Farnesina nella primavera 2016 che avrebbe provocato la compromissione di alcuni sistemi non classificati. Un caso piuttosto nebuloso e che fa certamente parte dei trend a cui ci si dovrà abituare.

I trend 2017 su #cybersecurity e #cybercrime . #rapportoClusit pic.twitter.com/WggNQMMf4h

— Marco Viviani (@VivianiMarco) February 22, 2017

- Hollywood Presbiterian Medical Center

(Modalità cybercrime. Tecnica: Ransomware). L’ospedale è stato costretto a fermare le attività cliniche e a pagare un riscatto di 17 mila dollari. - FriendFinder

(Modalità: cybercrime. Tecnica: vulnerabilità). La popolare piattaforma di dating online ha subito il furto di 15 milioni di account. - Bangladesh Bank.

(Cybercrime. Tecniche multiple). Una delle più grandi cyber rapine di tutti i tempi. Danno stimato, 81 milioni di dollari. Gli attaccanti sono riusciti a introdursi nel sistema SWIFT, ordinando transazioni false. - Adups tech

(Spionaggio. Tecniche multiple). I sistemi della società cinese sono stati violati consentendo di modificare il firmware per device Android prodotto dall’azienda installato su 700 milioni di macchine. - Muni

(Cybercrime. Ransomware). Il sistema di trasporto pubblico di San Francisco è stato colpito da un virus che ha infettato 2000 server e macchine. La richiesta di riscatto è stata di 73 mila dollari a cui vanno aggiunte le perdite per l’azienda che ha dovuto aprire tutti i tornelli per i viaggiatori, regalando viaggi gratis. - Democratic National Committee

(Spionaggio. Tecniche multiple). Il più famoso cyber attacco del 2016, quello che ha colpito il partito democratico americano in piena campagna elettorale. Wikileask ha in seguito pubblicato 19.252 mail relative a politici e loro collaboratori. La rivelazioni, ricondotte all’hacker Guccifer 2.0, ma che i servizi americani credono provenire dalla Russia, hanno certamente influenzato le elezioni, poi vinte da Donald Trump. - Yahoo

(Cybercrime. Tecniche multiple). Un altro attacco famosissimo. Oltre un miliardo di account rubati, molti dei quali messi in vendita nel dark web per farne database di ulteriori attacchi di phishing. - Dyn DNS

(Cybercrime. DDoS/IoT). Gli utenti della east coast statunitense non sono riusciti ad accedere a Internet per un intero giorno; 130 milioni di persone. Il sistema adottato dai criminali è stato geniale: hanno bucato centinaia di migliaia di videocamere IoT che hanno puntato come vettori contro il provider, andato in tilt. In pratica, è stato solo un test dimostrativo, nessun riscatto chiesto: qualcuno ha voluto provare a spegnere Internet per un giorno in america. E c’è riuscito. - Tesco Bank

(Cybercrime. Tecniche varie). Circa ventimila clienti della filiale britannica sono stati derubati del loro denaro, attacco che ha causato un blocco totale dei conti correnti e delle carte di credito. - Ministero degli Esteri italiano

(State sponsored (Russia?). Tutti i media hanno ripreso la notizia del Guardian in merito a un attacco di matrice russa subita dalla Farnesina nella primavera del 2016. Il ministero ha confermato l’attacco, ma ridimensionato l’impatto, assicurando che il materiale classificato è rimasto tutelato.

/https://www.webnews.it/app/uploads/2017/02/shutterstock_438568522.jpg)

/https://www.webnews.it/app/uploads/2025/04/flux_image_1213636_1745488121.jpeg)

/https://www.webnews.it/app/uploads/2025/04/wp_drafter_1213589.jpg)

/https://www.webnews.it/app/uploads/2025/04/wp_drafter_1213445.jpg)

/https://www.webnews.it/app/uploads/2025/04/wp_drafter_1213218.jpg)