È stato identificato con diversi nomi (Petya/NotPetya/Petna), ma dopo l’analisi approfondita del codice diversi esperti di sicurezza sono giunti alla stessa conclusione. Il malware che ha colpito principalmente aziende ucraine non è un ransomware, ma un wiper. Il suo unico scopo è distruggere il contenuto del disco rigido. Pagare il riscatto non serve a nulla, in quanto i file verranno cancellati per sempre.

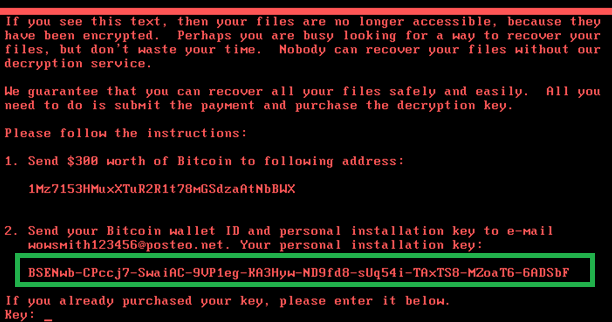

L’obiettivo di un ransomware è ottenere un guadagno attraverso la richiesta di un riscatto, mentre un wiper viene usato solo per fare danni permanenti. Il malware è una versione modificata di Petya e funziona in modo simile, rendendo inaccessibili i file. Anche se la vittima vede un messaggio con le istruzioni per il pagamento in Bitcoin, l’autore del wiper non può fornire la chiave crittografica. La stringa visualizzata nel messaggio, indicata come “personal installation key” è una sequenza casuale di lettere e numeri, dalla quale non è possibile derivare la chiave per decifrare i file.

Chi ha creato il malware voleva solo attirare l’attenzione dei media, sfruttando la “popolarità” di WannaCry. La versione modificata di Petya sovrascrive il MBR (Master Boot Record) del disco in maniera permanente con un nuovo bootloader. Ecco perché la procedura di cifratura inizia dopo il riavvio.

Quanto scoperto sembra escludere che l’attacco sia stato effettuato da un gruppo di cracker. Considerando che i principali target sono infrastrutture dell’Ucraina (fornitore di elettricità, azienda di telecomunicazioni e aeroporto), gli esperti di sicurezza ritengono che il principale sospettato sia il governo russo. Al momento, però, non c’è nessuna prova che il colpevole sia la Russia.

/https://www.webnews.it/app/uploads/2017/06/Ransomware-2.jpg)

/https://www.webnews.it/app/uploads/2025/04/wp_drafter_1213218.jpg)

/https://www.webnews.it/app/uploads/2025/04/wp_drafter_1213200.jpg)

/https://www.webnews.it/app/uploads/2025/04/wp_drafter_1213202.jpg)

/https://www.webnews.it/app/uploads/2025/04/ubuntu.jpg)