Circa due mesi fa alcuni utenti avevano scoperto la presenza di un miner per la criptovaluta Monero sul popolare sito The Pirate Bay. Un ricercatore ha trovato lo stesso codice JavaScript in quasi 2.500 siti web. Il “servizio” offerto da Coinhive sfrutta la CPU del computer all’insaputa dei visitatori, causando anche un incremento dei consumi elettrici.

Il ricercatore indipendente Willem de Groot ipotizza che i 2.496 siti di ecommerce monitorati eseguono software non aggiornato con varie vulnerabilità usate per nascondere lo script di Coinhive. Circa l’80% dei siti contiene anche altre tipologie di malware che permettono il furto di dati sensibili, tra cui quelli della carta di credito. Alcuni di essi sono piuttosto conosciuti, come shop.subaru.com.au. È sufficiente un rapido test per confermare la presenza del miner che causa un incremento improvviso dell’uso della CPU.

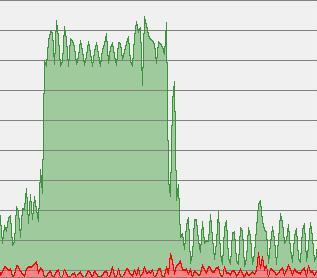

Come si può vedere chiaramente dal grafico, la percentuale rimane quasi sempre tra il 70 e 80%. Se invece si installa un ad-blocker (ad esempio Adblock Plus) con un filtro che blocca l’esecuzione dello script coinhive.min.js, la percentuale non supera quasi mai il 20%. Lo stesso risultato si ottiene con altri add-on, come NoScript, o disattivando completamente JavaScript nelle impostazioni del browser.

Percentuale d’uso della CPU senza (parte sinistra) e con Adblock Plus (destra).

Su 2.496 siti infettati, l’85% genera criptovalute per conto di due account Coinhive. La maggior parte dei profitti, che possono raggiungere cifre importanti, finisce nelle tasche di Coinhive, mentre una piccola quota viene incassata dagli utenti che hanno aperto gli account. Un simile “trucco” viene utilizzato anche per nascondere il miner nelle app Android. Per evitare l’uso eccessivo della CPU e bollette salate dell’elettricità si possono installare antivirus che bloccano lo script, un’estensione per Chrome oppure aggiungere la riga 127.0.0.1 coin-hive.com coinhive.com al file hosts.

/https://www.webnews.it/app/uploads/2017/11/Criptovalute.jpg)

/https://www.webnews.it/app/uploads/2025/05/wp_drafter_1214909.jpg)

/https://www.webnews.it/app/uploads/2025/04/wp_drafter_1213938.jpg)

/https://www.webnews.it/app/uploads/2025/04/wp_drafter_1213817.jpg)

/https://www.webnews.it/app/uploads/2025/04/flux_image_1213636_1745488121.jpeg)