Da qualche mese sono aumentate le segnalazioni sulla presenza di miner nascosti nelle pagine web di molti siti. Il “servizio” in questione, fornito da Coinhive, permette di sfruttare le CPU e GPU per generare la criptovaluta Monero. Malwarebytes ha ora scoperto un altro trucco usato all’insaputa degli utenti.

A differenza dei malware, spesso installati mediante una tecnica nota come drive-by download, i miner non sono persistenti, ma entrano in azione solo quando viene aperta la pagina web contenente il codice JavaScript. Se il browser viene chiuso, l’attività di mining si interrompe o almeno così dovrebbe essere. Gli esperti di Malwarebytes hanno invece scoperto una tecnica di drive-by mining che consente di generare la criptovaluta anche dopo la chiusura del browser, quindi la percentuale di utilizzo della CPU rimane elevata.

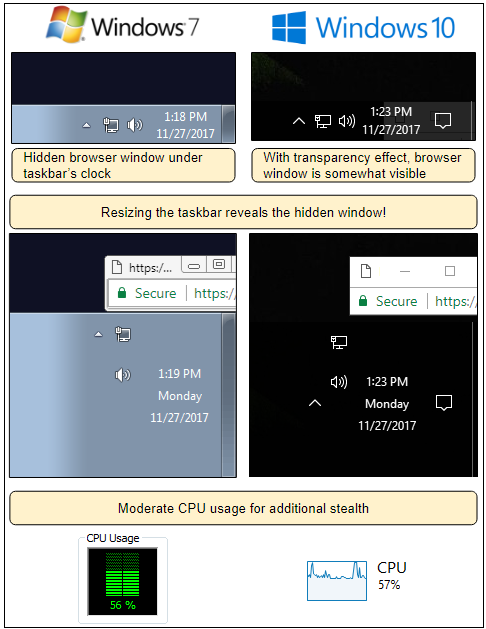

Ciò accade perché è ancora aperta una finestra del browser, nascosta sotto la barra di navigazione di Windows. L’utente può individuare il “pop-under” ridimensionando la taskbar o applicando l’effetto di trasparenza, come si può vedere nella seguente immagine.

Il miner di Coinhive può usare anche WebAssembly e quindi sfruttare meglio l’hardware del computer direttamente dal browser. Per interrompere la sua attività da “sanguisuga” è necessario chiudere la finestra nascosta cliccando sul pulsante X, ma per avere la certezza assoluta è meglio interrompere l’esecuzione dei processi del browser (ad esempio chrome.exe) nel Task Manager.

Finestra nascosta del browser che permette al miner di rimanere attivo.

/https://www.webnews.it/app/uploads/2017/11/Monero.jpg)

/https://www.webnews.it/app/uploads/2025/04/flux_image_1213636_1745488121.jpeg)

/https://www.webnews.it/app/uploads/2025/04/wp_drafter_1213592.jpg)

/https://www.webnews.it/app/uploads/2025/04/wp_drafter_1213589.jpg)

/https://www.webnews.it/app/uploads/2025/04/wp_drafter_1213574.jpg)