Il team Google ha vissuto nella notte alcune ore di tensione per un grave problema di sicurezza scoperto probabilmente nel sistema Google Friend Connect (Update: la vulnerabilità è stata confermata nelle Google Apps Script API). Al momento non v’è conferma del tutto e non è chiaro se Google abbia risolto o meno il problema: quel che è chiaro è invece il fatto che il bug sia di grave entità e che sia necessario da parte di Google un sollecito chiarimento in merito.

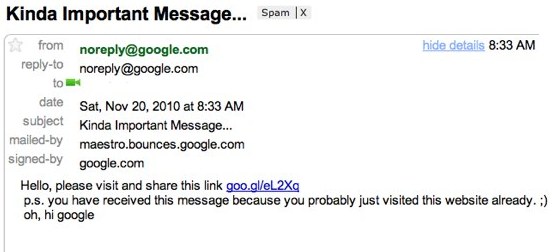

La notizia prende forma su TechCrunch a seguito di una email proveniente da un ragazzo armeno di 21 anni il quale consiglia al team del blog di visitare una specifica pagina Web per osservare quanto scoperto. Il team TechCrunch, una volta visitato il sito, si è visto recapitata in automatico una email nella quale si comunica (non senza ironia) che la visita è stata notata. Ma come ha fatto il sito ad avere l’indirizzo email del visitatore, agendo peraltro senza problemi anche sui navigatori in modalità “Incognito”?

L'email inviata a TechCrunch dopo la visita al sito contenente l'exploit

Ecco l’effetto del bug messo in evidenza dalla prova proposta: la capacità di captare l’indirizzo email del visitatore e di farne l’uso preferito. Potrebbe essere un modo per raccogliere indirizzi email a fini di spam; potrebbe essere un sistema utile per agire con finalità di phishing ai danni degli utenti; potrebbe essere un modo pericoloso per identificare gli utenti che navigano su siti “tabù”. I campi di applicazione sono molti e tutti parimenti pericolosi, insomma. Il messaggio sul sito rincara inoltre la dose puntando il dito contro un aspetto particolare ed ulteriore della questione: «Gli utenti utilizzanti Government Google Apps lo sanno?».

Vahe G., il ragazzo che ha firmato la scoperta del bug, ha proposto il proprio bug sul sito guntada.blogspot.com, dunque utilizzando un server gestito direttamente da Google. Una mail di segnalazione è stata inoltre inviata a Google senza però che fosse giunta alcuna risposta. Una mail a TechCrunch ha portato la storia a divenire di pubblica conoscenza ed a questo punto Google è intervenuto chiudendo il sito contenente l’exploit. Poi un messaggio a TechCrunch per confermare l’accaduto: «Teniamo in seria considerazione i possibili problemi di sicurezza ed il nostro team sta attivamente investigando quest’ultimo. Daremo presto informazioni in proposito».

Il ragazzo non ha spiegato come è riuscito ad entrare in possesso dell’email dell’utenza sul proprio sito, ma ha spiegato di volerne parlare con Google per spiegare le proprie ragioni. Le caratteristiche tecniche dell’exploit non sono pertanto note così come non è nota la vulnerabilità che si va a colpire. Le prime analisi sembrano identificare il problema nel contesto di Google Friend Connect, quindi con la capacità di sottrarre l’indirizzo email dell’utente captando semplicemente le informazioni dai precedenti login su siti Google.

Sulla vicenda rimangono però ancora molti, troppi, lati oscuri. Google deve delle spiegazioni, ma prima il problema dovrà essere prima risolto affinché non vi siano pericoli ulteriori per gli utenti aventi un account Google attivo.

Update

Google ha comunicato l’intervento risolutore avvenuto nel giro di poche ore: «Abbiamo rapidamente risolto il problema nelle Google Apps Script API che permettevano l’invio di email agli utenti Gmail senza il loro permesso se avessero visitato siti Web appositamente sviluppati ed abbiamo disabilitato la funzionalità. Suggeriamo segnalazioni responsabili di potenziali problemi di sicurezza a security@google.com».

Il problema era grave, insomma, ma la risoluzione è stata immediata, senza danni e senza effetti collaterali.

/https://www.webnews.it/app/uploads/2010/11/google_02.jpg)

/https://www.webnews.it/app/uploads/2025/02/wp_drafter_1209646.jpg)

/https://www.webnews.it/app/uploads/2025/02/wp_drafter_1209643.jpg)

/https://www.webnews.it/app/uploads/2025/02/wp_drafter_1209576.jpg)

/https://www.webnews.it/app/uploads/2025/02/wp_drafter_1209511.jpg)