Dal 2008 a oggi un malware estremamente avanzato avrebbe aiutato non meglio precisate entità nazionali a compiere una sorta di spionaggio online di attività anti-governative, raccogliendo così un alto numero di informazioni in modo del tutto indebito. La scoperta è firmata Symantec e il malware prende il nome di Regin.

L’identificazione di Regin risale al 2008 e la sua presenza è segnalata fino al 2011, poi scompare dalla circolazione per un biennio fino a ricomparire in forma ancor più evoluta dal 2013 in avanti. Si tratta di un malware di tipo backdoor (denominato infatti Backdoor.Regin) strutturato a strati successivi: l’esecuzione del primo porta ad una apertura del secondo layer (protetto da crittografia) e così via per un totale di 5 livelli successivi. Ogni strato restituisce pochissime informazioni circa la struttura complessiva del tool.

Sebbene su Regin siano disponibili poche informazioni, e tutte di natura tecnica, quel che è chiaro è il fatto che la summa delle competenze necessarie per mettere in piedi un lavoro di questo tipo denota la natura statale dello sviluppo: più developer, per molto tempo e con un ampio budget a disposizione, devono aver lavorato per dar vita ad un pacchetto estremamente versatile, personalizzabile sulla base delle singole necessità e pertanto in grado di colpire con estrema efficacia. In base a quanto necessario, il malware era in grado di abilitare la cattura di screenshot, sottrarre password, monitorare traffico, recuperare file cancellati e altro ancora.

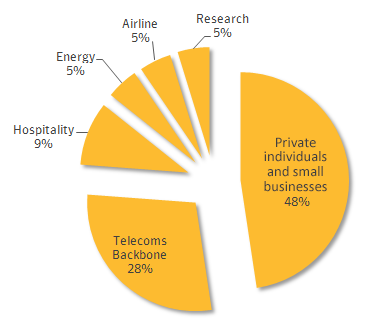

Symantec: obiettivi di Backdoor.Regin

Russia e Arabia Saudita risultano essere le due zone più colpite dall’infezione, mentre l’Italia non risulta essere tra i paesi coinvolti. Ovviamente una scoperta di questo tipo getta una nuova ennesima ombra lunga sulle attività statali di monitoraggio degli utenti, mettendo nelle mani di governatori troppo invadenti degli strumenti che rendono del tutto sbilanciato il rapporto con la cittadinanza in termini di simmetria informativa e trasparenza.

/https://www.webnews.it/app/uploads/2014/11/symantec.jpg)

/https://www.webnews.it/app/uploads/2025/05/wp_drafter_1215708.jpg)

/https://www.webnews.it/app/uploads/2025/05/wp_drafter_1215706.jpg)

/https://www.webnews.it/app/uploads/2025/05/Gemini_meditazione.jpeg)

/https://www.webnews.it/app/uploads/2025/05/app-io.jpg)