Che le reti WiFi aperte non garantiscano un buon livello di sicurezza è ormai faccenda nota. Altrettanto vale per il fatto che sia possibile sniffare pacchetti transitanti in rete tramite il protocollo HTTP, al fine di effettuare attacchi di vario genere. Ma adesso le cose si complicano ulteriormente: un’estensione per Firefox permette infatti di rendere tale procedura sensibilmente più semplice di quanto non sia stata finora, minando dunque la sicurezza di moltissimi utenti.

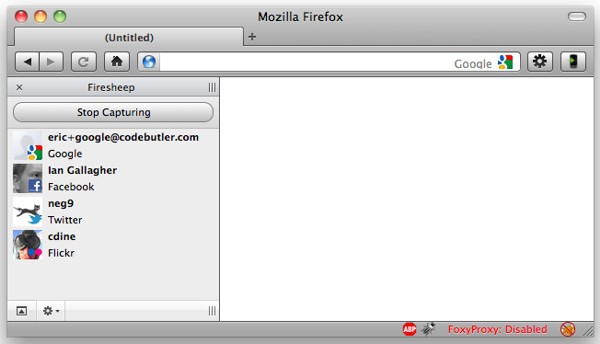

Firesheep, questo il nome del plugin, funziona in maniera piuttosto semplice, almeno in linea teorica: resta in ascolto all’interno di una rete WiFi aperta, in attesa di una sessione su siti come Facebook, Twitter, Google, Amazon, WordPress e così via, nel tentativo di intercettarne i relativi pacchetti. Lo scopo? Quello di tuffarsi in tali sessioni, entrando dalla porta principale, fingendosi il richiedente della connessione ai suddetti siti Web.

Questo tipo di attacco è tecnicamente noto come session hijacking, ed è ormai una pratica nota da lungo tempo. Niente di rivoluzionario, dunque, ma semplicemente un altro mezzo tramite il quale effettuare operazioni illecite a scapito di malcapitati utenti. Tra l’altro in maniera piuttosto semplice, installando un semplice plugin per Firefox.

Firesheep

L’obiettivo principale del suo creatore, lo sviluppatore software Eric Butler, è quello di dimostrare la vulnerabilità del protocollo HTTP, che in certi casi si rivela piuttosto inaffidabile nella gestione della sicurezza degli utenti se non opportunamente coadiuvato da ulteriori strumenti aggiuntivi. In appena 24 ore sono stati più di 100.000 i click che hanno portato all’installazione di Firesheep su altrettanti computer.

«Inizialmente, prima che Firesheep fosse ultimato, pensavo che potesse esserci un moderato interesse da parte degli utenti, ma dopo alcune ricerche ho trovato molti articoli riguardanti tale argomento, che erano stati ignorati. Non mi sarei mai aspettato di vedere Firesheep tra i primi 10 termini di ricerca su Google negli USA. Ho ricevuto moltissimi messaggi da parte di utenti entusiasti del fatto che tale problematica abbia ricevuto la necessaria attenzione».

Prima che venga risolta la questione, però, ne passerà di acqua sotto i ponti. Nel frattempo è possibile tutelarsi in diversi modi: evitando, ad esempio, di collegarsi a reti WiFi aperte, o quanto meno limitando le operazioni effettuate durante tali sessioni. Un’altra importante misura di protezione può essere l’utilizzo di connessioni criptate tramite protocollo SSL: a tale scopo, esiste un’estensione per Firefox che forza automaticamente il browser ad utilizzare tale procedura quando possibile.

/https://www.webnews.it/app/uploads/2010/10/firefox_01.jpg)

/https://www.webnews.it/app/uploads/2025/04/wp_drafter_1213445.jpg)

/https://www.webnews.it/app/uploads/2025/04/wp_drafter_1213429.jpg)

/https://www.webnews.it/app/uploads/2025/04/wp_drafter_1213218.jpg)

/https://www.webnews.it/app/uploads/2025/04/wp_drafter_1213200.jpg)